Diesen Artikel bewerten :

5/5 | 2 Hinweis

Dieser Artikel war hilfreich für Sie ?

Ja

Nicht

Vous avez noté 0 étoile(s)

Sommaire

Procédure

Etwa 30 % aller Websites im Internet verwenden WordPress, was es zum beliebtesten CMS der Welt macht. Leider hat die unglaubliche Popularität von WordPress einen großen Nachteil: Sie macht die Plattform für Hacker sehr attraktiv.

Ein gängiger Angriffsvektor auf WordPress-Websites ist die Kompromittierung von Dateien, sodass die Website die Nutzer automatisch an einen anderen Ort weiterleitet. In diesem Tutorial erfahren Sie, wie Sie diese Weiterleitung entfernen können.

Es gibt viele verschiedene Arten von bösartigen Umleitungstechniken, die auf WordPress-Websites verwendet werden. Zu den häufigsten gehören:

Jede WordPress-Website verfügt über eine .htaccess-Datei, die sich in dem Ordner befindet, in dem WordPress installiert wurde. WordPress verwendet diese Datei, um die Art und Weise zu ändern, wie der Webserver Dateien verarbeitet. Sie wird auch verwendet, um die hübschen Permalinks zu erstellen, die von WordPress verwendet werden. Hacker, die auf Ihren Server zugreifen, können diese Datei ändern, um eine unzulässige Weiterleitung hinzuzufügen. Die Weiterleitung würde alle Besucher auf eine andere Website schicken.

Hacker könnten auch zusätzliche .htaccess-Dateien mit einer unerlaubten Weiterleitung an anderen Stellen hinzufügen, z. B. / wp-content oder / wp-includes.

2. Ändern Sie die PHP-Dateien von WordPress.

WordPress enthält häufig bösartige Umleitungen in PHP-Dateien, darunter index.php, header.php, footer.php und functions.php. Hacker zielen auf diese Dateien ab, da sie häufig von WordPress ausgeführt werden. Hacker könnten auch die Datei header.php Ihrer WordPress-Installation ändern, indem sie einen verschlüsselten String und die PHP-Funktion eval () verwenden.

3. ein Plugin oder Theme installieren, das andere Dateien verändert.

Eine weitere gängige Methode für eine bösartige Weiterleitung, eine Website zu infizieren, besteht darin, den Websitebesitzer zu bitten, unbeabsichtigt ein infiziertes Plugin oder Theme zu installieren. Die Lösung für diese Art von Angriff bestand darin, das Plug-in zu entfernen und die alte .htaccess Ihrer Website wiederherzustellen.

4) Infizieren von JavaScript-Dateien mit bösartigem Code.

Ein weiterer bösartiger Umleitungsangriff wurde 2017 identifiziert. Bei diesem Angriff wird bösartiger JavaScript-Code in jede verfügbare .js-Datei auf Ihrer Website injiziert.

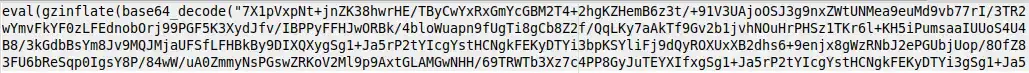

Der bösartige Code kann an den langen, hexadezimal codierten Strings erkannt werden, die er in den Dateien platziert. Diese Codeabschnitte sehen in etwa so aus:

Die Entfernung von WordPress-Weiterleitungen ist in der Regel ein einfacher Prozess.

1- Ändern Sie Ihre Passwörter und überprüfen Sie die registrierten Benutzer.

Wenn sich ein Hacker Zugang zu Ihrem Administrationsbereich verschafft, müssen Sie die Passwörter aller WordPress-Benutzer ändern. Außerdem müssen Sie sicherstellen, dass der Hacker keine zusätzlichen Benutzer hinzugefügt hat. Zur zusätzlichen Sicherheit sollten Sie auch neue Salt Keys und WordPress-Passwörter für FTP-Konten, Datenbanken und Hosting-Konten generieren.

2-Entfernen Sie alle unerwarteten Plugins und Themen von der Website.

Das Vorhandensein unerwarteter Themen oder Plugins kann darauf hindeuten, dass Ihre Website kompromittiert wurde. Löschen Sie alle diese Dateien.

3- Scannen Sie Ihre Website mit einem geeigneten Tool.

Es gibt viele Tools, die Ihre Website auf Malware und infizierte Dateien wie z. B. scannen können: SUCURI

4- Verwenden Sie ein WordPress-Plugin, um Ihre Dateien zu analysieren.

Es gibt eine Vielzahl von Plug-ins, die Ihre WordPress-Systemdateien scannen, um sicherzustellen, dass sie in Ordnung sind. Diese Scanner identifizieren jeglichen bösartigen Code, der zu Dateien wie index.php, db.php, header. php und footer.php hinzugefügt wurde. Das Plugin Security and Monitoring, das analysieren und identifizieren kann, ob die WordPress-Kerndateien verändert oder infiziert sind.

5- Inspizieren Sie die anfälligen Dateien manuell.

Wenn das Problem weiterhin besteht, können Sie die Dateien, die häufig diese Art von Angriff enthalten, manuell inspizieren. Dazu gehören Ihre .htaccess-Dateien, Ihre index.php- und db.php-Dateien. Dieser Angriff tritt auch in den Dateien header.php und footer.ph p Ihres Themas auf. Achten Sie auf lange verschlüsselte Zeichenfolgen und Javascript-Aufrufe zu entfernten Webseiten.

6- Installieren Sie Ihre WordPress-Dateien, Plugins und Themes neu.

Wenn das Problem weiterhin besteht, stellen Sie eine ältere Sicherung Ihrer Website wieder her. Wenn Sie kein Backup Ihrer Website haben, führen Sie eine vollständige Neuinstallation aller WordPress-Dateien, Plug-ins und Designs durch.

Es ist wichtig, dass Sie Maßnahmen ergreifen, damit diese Infektion nicht mehr vorkommt. Die folgenden Schritte werden das Risiko eines weiteren Angriffs erheblich verringern.

Ändern Sie Ihre Passwörter

Machen Sie Ihre Passwörter komplexer, damit Hacker weniger wahrscheinlich einen erfolgreichen Brute-Force-Angriff auf Ihre Website durchführen können. Auch Ihre Passwörter sollten regelmäßig geändert werden. Installieren Sie

Installieren Sie WordPress-Sicherheitssoftware.

Sie können Sicherheitssoftware wie All In One WP Security & Firewall installieren.

Installieren Sie ein Plugin zur Integritätsprüfung von Wordpress-Dateien.

Sie können auch ein Plugin installieren, das die Integrität Ihrer Dateien überprüft, indem es sie mit den Dateien im offiziellen Wordpress-Repository vergleicht. Dieses Plugin kann bösartigen Code in den Javascript-, header.php-, index.php- und footer. php-Dateien Ihres Designs entdecken.

Installieren Sie niemals Plugins oder Themes aus nicht vertrauenswürdigen Quellen.

Soweit möglich, beziehen Sie Ihre Plugins von der offiziellen WordPress-Website. Installieren Sie keine Plug-ins oder Designs, wenn Sie die Funktionen, die sie bieten, nicht wirklich benötigen. Wenn Sie ein Plugin oder Thema nicht verwenden, entfernen Sie es von Ihrer Website.

Halten Sie alle Themen und Plugins auf dem neuesten Stand.

WordPress-Themes und -Plug-ins enthalten manchmal Schwachstellen, die von Hackern ausgenutzt werden können . führen Sie ein Update durch, um das Risiko von Schwachstellen zu minimieren.

Stellen Sie sicher, dass Ihre WordPress-Installation regelmäßig gesichert wird.

Es ist unerlässlich, dass Sie Ihre Website regelmäßig sichern, damit Sie sich schnell von solchen Angriffen erholen können.

Sie sind nun in der Lage, Ihre Wordpress-Website, die auf andere Websites weiterleitet, zu desinfizieren. Zögern Sie nicht, Ihre Anmerkungen und Fragen mit uns zu teilen!

Diesen Artikel bewerten :

5/5 | 2 Hinweis

Dieser Artikel war hilfreich für Sie ?

Ja

Nicht

2mn von Lesen

Wie aktiviert man eine https-URL in Wordpress?

3mn von Lesen

Wie man seine Wordpress-Seite sichert

0mn von Lesen

Wie erzwingen Sie HTTPS auf Ihrer Wordpress-Website?

2mn von Lesen

Wie kann ich eine gesperrte IP in Wordpress aufheben?